티스토리 뷰

안녕하세요 보안을 알려주는 삼촌(보쌈) 입니다.

오늘은 보안업계에서 핫한 기술인 제로트러스트 에 대해 말씀 하고자 합니다.

정부는 2024년 12월 제로트러스트 2.0 가이드라인을 발표 하였는데요

많은 어려운 이야기가 있는데, 그 중에 핵심적인 기술만 말씀 드리겠습니다.

제로트러스트? 그게 뭐야?!

결론 부터 말씀 드리면, 아무도 믿지마라 라는 컨셉입니다. 과거에는 모든 공격이 외부에서 내부로 유입되었는데요. 내부 사용자에 의한 다양한 공격이 발생 되었죠. 기존의 경계형 보안 관점에서 벗어나서

이제는 내부 직원도 못 믿겠다. 야! 너 이제 내가 어떻게 하는지 지켜볼꺼야?!

제로트러스트 아키텍쳐는?

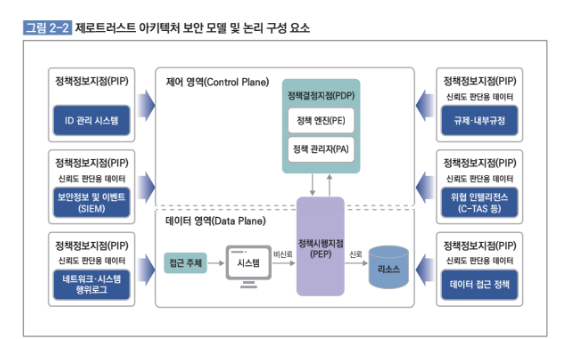

제로트러스트 아키텍쳐의 개념도는 다음과 같아

용어를 알아야 하는데, 우리 큰 꼭지로 이야기 해보자

PIP , PDP , PEP 세가지 용어가 있어. 인터넷이나 AI 한테 물어보면 매우 어렵게 이야기 해줄껀데,

쉽게 이야기 해보자.

제어 영역과 데이터 영역이 있지?

우선, 제로트러스트를 활용하기 위해서는 제어영역을 접근 해야 해.

사용자가 제어영역에서 PDP(정책결정시점) 에서 사용자 단말 환경을 보고, 정상 여부를 판단하는 거야.

어떤 기준에서? 정책정보지점(PIP) 가 사용자의 정보를 게더링 해서 정책결정지점으로 던지는 거야

이해했지?

예를 들어보자. 클라이언트 IP가 정상 IP 이고, 네트워크 시스템에서도 특별히 보안정책에 걸리는게 없어.

이러한 정보는 PIP이고, 이 정보를 바탕으로 최소권한을 부여하는건 PDP라 보면 되

그럼 정책시행지점(PEP)는 어떤 역할을 할까?

얘는 관문이야. 일종의 방화벽과 유사해.

그런데, 방화벽과 차이점이 있다면 2가지야.

1. 정책정보지점과 정책시행지점은 항상 동기화 하고 있어. PDP에서 사용자가 정상/비정상 판단하고 판단된 정보를 PEP에 전달 하여 Access / Deny를 결정 해.

2. 기존 방화벽 외 UTM의 경우 L3부터 L7까지 각 보안레벨에 따라 점검 하는것들이 있어. 예를 들어 IPS ,Anti-DDoS, Anti-Virus 등이 대표적인 기능이지. 그런데, 해당 룰들은 대부분 PreDefine 된 룰과 매핑이 되어야 해. 그 이야기는 통신을 하다가 보안에 위협되는 정보가 흐르면 차단하겠다는 거야. 그런데 Zero-Trust는 얘시당초 PDP에서 OK 받지 못하는 사용자에 대해서는

방화벽 정책에 차단 하겠다는 거야. TCP로 치면 Syn 패킷도 안보내겠다는 의미이지!

무슨 말인지 알겠지?

위 내용만 기억하면 되. 자. 쉽지?

더 자세한 내용을 알고 싶으면 아래 링크를 참고해보자고!

AhnLab XTG 라는 제품은 제로트러스트 가이드라인 2.0 을 준수하여 만든 제품이라는 거야

https://www.ahnlab.com/ko/solution/zero-trust

AhnLab | 제로 트러스트

안랩은 차세대 방화벽과 엔드포인트 보안 플랫폼 연동을 통해 암묵적 신뢰에서 지속적인 검증으로의 패러다임 변화를 의미하는 ‘제로 트러스트’ 여정에 함께합니다.

www.ahnlab.com

'보안' 카테고리의 다른 글

| 리눅스 서버 보안 기본2️⃣ (주제 : 강력한 비밀번호 관리 및 다단계(멀티) 인증 : 복잡한 비밀번호 정책 설정 , PAM을 이용한 OTP , FIDO2 등의 현업에서 사용하는 다단계 인증 적용 방법 안내) (1) | 2025.05.06 |

|---|---|

| 리눅스 서버 보안 기본 1️⃣ ( 주제 : 터미널 보안 : Tenlet , ssh ) (0) | 2025.05.05 |

- Total

- Today

- Yesterday

- 사업계획시즌

- 블투키보드춴

- 막창

- 아무도믿지마라

- 안랩XTG

- 침입방지시스템

- 대전통전

- IPS

- 종합쇼핑몰물품내역

- 40대관심사웹소설

- 텍스트sns부활

- 40대제태크sns

- 골프드라이브

- UPS화재

- tcpdump

- 40대생산성

- 보안엔지니어

- 방화벽엔지니어

- 파이썬

- 오야블루투스키보드

- 통합전산정보원

- 40대Threads

- sns트렌드2026

- 통전화재

- 아이티윈

- 조달데이터허브

- threads알고리즘

- python

- 영포티라이프스타일

- 한국sns역사

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |